ISO IEC 27037/2012 ISO IEC ISO/IEC 27037/2012 ISO/IEC 27037/2012 Altri standard di riferimento ISO/IEC 27037/2012 Altri standard

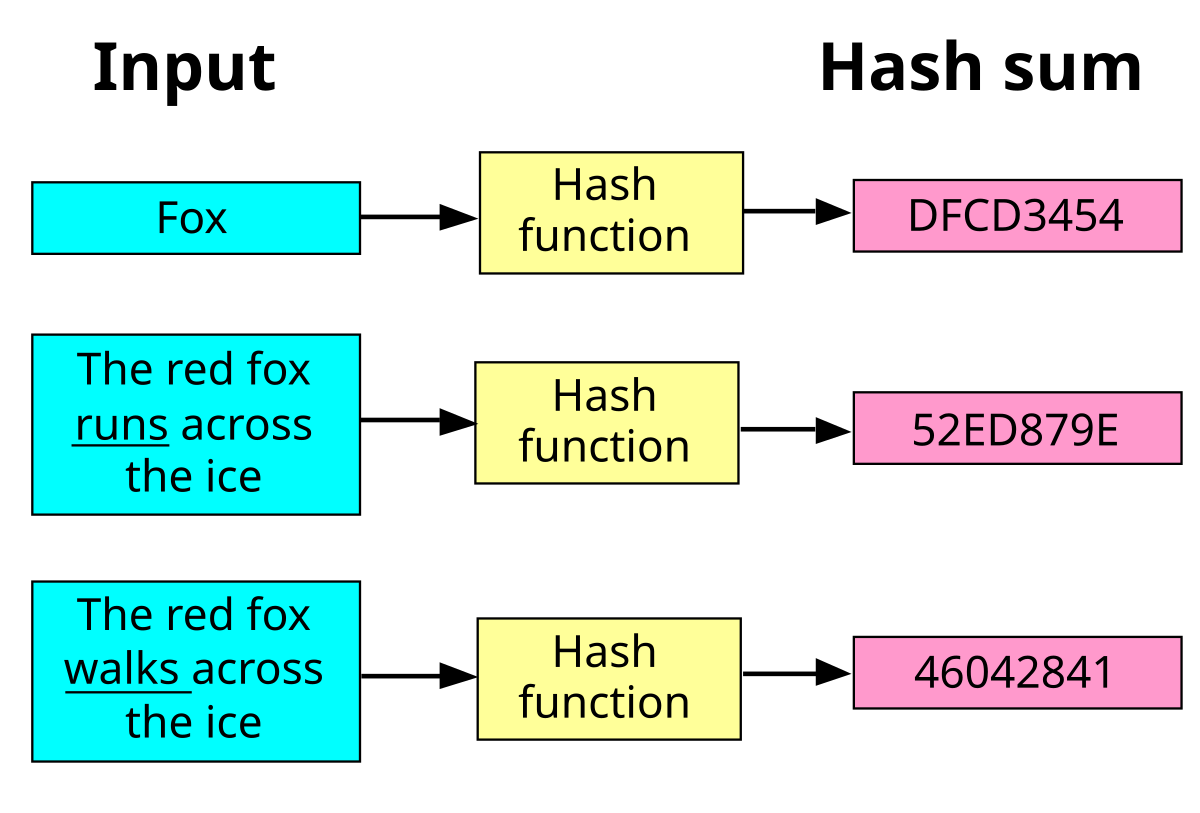

Cosa sono e come funzionano le analisi forense e la catena di custodia | Informatica e Ingegneria Online

PDF) LINEE GUIDA PER LA REPERTAZIONE DI TRACCE BIOLOGICHE PER LE ANALISI DI GENETICA FORENSE NEL PERCORSO ASSISTENZIALE DELLE VITTIME DI VIOLENZA SESSUALE E/O MALTRATTAMENTO - Ge.F.I. 2013